https://github.com/github/github-mcp-server

Github запустили свій офіційний MCP.

https://www.youtube.com/watch?v=d3QpQO6Paeg

https://modelcontextprotocol.io/

Model Context Protocol (MCP) був представлений Anthropic 24 листопада 2024 року як відкритий стандарт для підключення систем ШІ до джерел даних. Першими з'явилися конектори для GitHub, Google Drive, Slack.

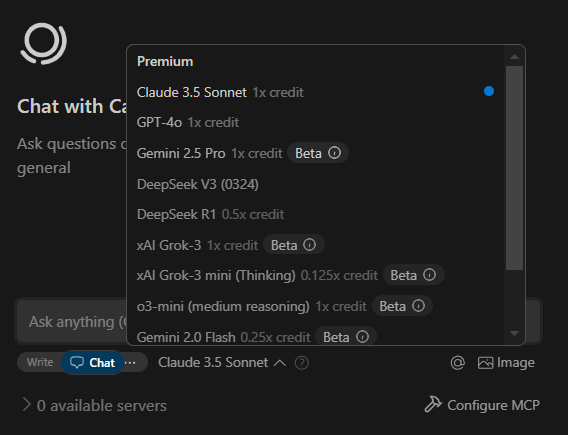

До лютого 2025 року спільнота розробників створила понад 1000 відкритих MCP-конекторів, що свідчить про значне зростання екосистеми та інтересу до протоколу. Так само підтримка MCP поступово з'явилася в усіх основних програмах/розширеннях для програмування з ШІ, включаючи Cline/Roo, Cursor, Windsurf, Continue.

Через MCP можна працювати з Postgres, Upstash, Slack безпосередньо в редакторі коду. Browsertools MCP надає доступ до консолі браузера для дебагу. А https://context7.com/ надає актуальну документацію для редакторів коду.

Важливим етапом стало оголошення OpenAI 26 березня 2025 року про підтримку MCP. Незабаром Google на Google Next 2025 анонсували підтримку MCP в SDK для своїх моделей Gemini (але також представили протокол A2A). Таким чином, MCP поступово стає універсальним.

Упорядкування. За першим (https://github.com/modelcontextprotocol/servers) почали з'являтися сторонні онлайн-каталоги (як-от https://opentools.com/ https://mcp.so/ https://mcpserverdirectory.org/ та ін.), де можна знайти потрібний сервер. З'являються проєкти MCP-менеджерів, які спрощують інсталяцію та налаштування, наприклад https://mcp-get.com/ https://mcpm.sh/ https://mcpmanager.app/ https://mcpmcp.io/ тощо.

Є проєкти, які допомагають конвертувати звичайний REST API в MCP - наприклад https://rapid-mcp.com/ https://api200.co/mcp.

Проблема відкритих каталогів - це незрозуміла надійність розміщених серверів.

Безпека. Оскільки MCP-сервер є посередником між моделлю та джерелом даних, зловмисник, який запустив сервер, може логувати собі все, включаючи API-ключі доступу до даних. Аутентифікація та авторизація поки що в MCP не стандартизовані.

Сервери поділяються на офіційні та спільноти. Очевидно, офіційні сервери не є посередниками, і запити до них аналогічні запитам до API-точок. До серверів спільноти, які запускають треті сторони, варто ставитись з обережністю та перевіряти, хто за ними стоїть. Також можна запустити власний сервер у хмарі (приклад погоди на AWS lambda) або як контейнер через https://github.com/metorial/mcp-containers.

Чим більше буде поширюватися протокол, тим більше з'являтиметься офіційних серверів, як це сталося з REST API.

#mcp #githubcopilot